金融業界は、デジタルトランスフォーメーション(DX)の波に乗り、大きな変革を遂げています。

これにより、効率化や顧客体験の向上が実現される一方で、サイバー攻撃やテロリズムといった新たな脅威も急速に拡大しています。

特に、金融機関がデジタル化を進めることで、サイバー犯罪者にとって魅力的なターゲットとなり、セキュリティの強化がこれまで以上に求められる時代になっています。

本ブログでは、金融業界におけるDXとそのセキュリティ面の課題について、最新の情報を交えながら探っていきます。

1. 金融業界におけるDXの進展

デジタルトランスフォーメーション(DX)は、金融業界において単なる技術的な進化に留まらず、ビジネスモデルそのものを再定義するほどの革命的な変化をもたらしました。

この変革は、金融機関が顧客に対して提供するサービスの質や量を大きく向上させる一方で、業界全体の競争力をも高めています。

デジタル技術の進化とその影響

オンラインバンキングやモバイル決済は、その代表的な例です。

これらの技術は、従来の銀行支店やATMに依存しない、より迅速かつ便利な金融サービスの提供を可能にしました。

顧客は、スマートフォンやパソコンを使って、いつでもどこでも口座の残高確認や振込が行えるようになり、物理的な制約を超えた新しい金融体験が実現されています。

さらに、AI(人工知能)の活用により、顧客サポートやリスク管理の高度化が進んでいます。

AIを搭載したチャットボットは、24時間体制で顧客の問い合わせに対応し、迅速かつ的確なサポートを提供しています。

また、AIは大量の取引データを分析し、潜在的なリスクや不正取引の早期発見を可能にするため、セキュリティ面でも重要な役割を果たしています。

DXがもたらすリスクの増大

しかしながら、これらのDXの進展には新たなリスクが伴います。

金融機関がデジタル化を進めることで、そのシステムやデータはサイバー攻撃の格好の標的となっています。

特に、以下のようなリスクが顕著です。

1. 複雑化するデジタルインフラ:

金融機関のシステムは、複数のデジタルプラットフォームやアプリケーションを統合して運用されています。

この複雑なインフラは、新たな脆弱性を生む原因となり、攻撃者にとっては侵入経路を見つけやすくなる傾向があります。

2. リアルタイム性の高まり:

オンラインバンキングやモバイル決済はリアルタイムでの処理が求められるため、システムダウンや遅延が許されない環境です。

このような高い要求水準が、システムに対する攻撃が成功した場合の影響をさらに深刻化させます。

3. データ量の爆発的増加:

デジタル化に伴い、金融機関が扱うデータの量は爆発的に増加しています。

この膨大なデータが適切に管理されない場合、漏洩や不正アクセスのリスクが高まります。

また、データの集中化は一度の攻撃で甚大な被害をもたらす可能性を秘めています。

リスクへの対応策

このようなリスクに対処するため、金融機関は以下のような対応策を講じる必要があります。

• セキュリティ対策の強化:

金融システムに対するサイバー攻撃を防ぐため、最新のセキュリティ技術を導入し、システム全体の防御力を高めます。

また、定期的なセキュリティ監査やペネトレーションテストを行い、脆弱性を早期に発見・修正することが重要です。

• データ保護とプライバシー:

増加するデータを安全に管理するため、暗号化技術の強化やデータ保護ポリシーの徹底を行い、顧客のプライバシーを守ります。

• リスク管理体制の整備:

リスク管理のための専門チームを設置し、サイバー攻撃に対する迅速な対応を可能にします。

また、危機発生時の対応シナリオを事前に策定し、万が一の事態に備えます。

金融業界におけるDXは、無限の可能性を秘めていますが、それと同時に新たなリスクへの対応も求められます。

今後は、これらのリスクを適切に管理しつつ、デジタル技術の恩恵を最大限に活用することが、金融機関の成功に不可欠となるでしょう。

2. サイバー攻撃とテロの現状

金融業界は、サイバー攻撃の最も重要なターゲットの一つとなっており、その影響は深刻であり、多岐にわたります。

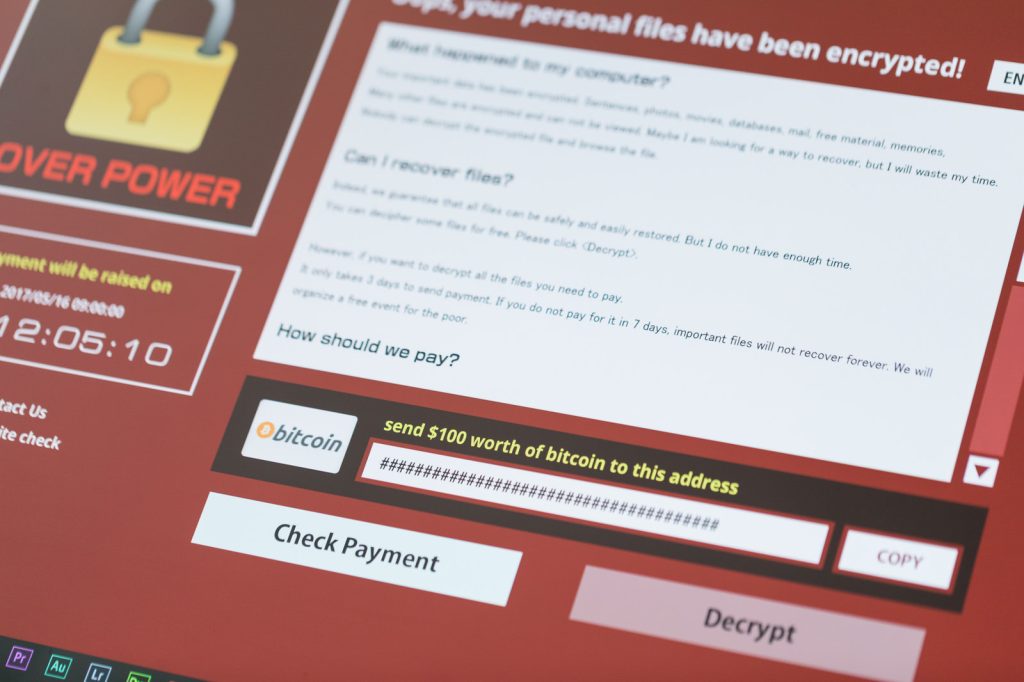

近年、金融業界全体でのサイバー攻撃の頻度と被害が大幅に増加しており、特にランサムウェア攻撃が顕著です。

2023年のデータによれば、金融サービス業界におけるランサムウェア攻撃は前年比で64%増加し、業界全体のセキュリティリスクが高まっています。

Sophosによると、金融サービス業界における最も重大なランサムウェア攻撃の根本原因として、脆弱性の悪用(40%)と認証情報の漏洩(23%)が最も一般的とのこと。

また、メール(悪意のあるメールやフィッシング)が3番目に多い原因で、業界全体の攻撃の33%に関与していると述べています。

また、金融サービス機関の98%が暗号化されたデータを取り戻しており、これは全業界平均の97%をやや上回っています。

逆に43%の金融サービス機関がデータ復旧のために身代金を支払い、一方で69%はバックアップを使用してデータを復旧していました。

ただ、金融サービス業界における身代金支払い率は、2022年の52%から低下しており、バックアップを使用してデータを復旧する率は、2022年の66%から今年のレポートでは69%に増加しているとのことです。

しかしながら、100万ドル以上の身代金を支払う金融サービス機関の割合は増加しており、2023年の調査では39%が支払ったと報告されているのに対し、前年はわずか5%でした。

一方、10万ドル未満を支払った金融サービス機関の割合は、昨年とほぼ同じで約40%にとどまっているとのことです。

またSophosは、ランサムウェアやその他のサイバー攻撃に対する防御を強化するために、以下のベストプラクティスを推奨しています。

• 防御シールドの強化:

• 脆弱性の悪用を防ぐ強力なアンチエクスプロイト機能を備えたエンドポイント保護や、認証情報の悪用を阻止するためのゼロトラストネットワークアクセス(ZTNA)など、最も一般的な攻撃ベクターに対する防御を提供するセキュリティツールを導入する。

• 攻撃に自動的に対応し、敵を妨害して防御側が対応する時間を稼ぐアダプティブ技術を活用する。

• 社内または専門のマネージドディテクション&レスポンス(MDR)プロバイダーによる24時間体制の脅威検出、調査、および対応を行う。

• 攻撃への備えの最適化:

• 定期的にバックアップを取り、バックアップからのデータ復旧を練習し、最新のインシデント対応計画を維持する。

• セキュリティ衛生の維持:

• タイムリーなパッチ適用と、定期的なセキュリティツールの設定確認を行う。

このような対策を実施することで、ランサムウェアリスクを軽減し、組織全体のセキュリティ態勢を強化することができます。

引用:https://news.sophos.com/en-us/2023/07/13/the-state-of-ransomware-in-financial-services-2023/

テロリズムとサイバー攻撃の結びつき

テロリストもまた、サイバー攻撃を手段として利用し、金融機関を狙うケースが増加しています。

これらの攻撃は、金融システムに対して直接的な被害を与えるだけでなく、社会不安を引き起こすことを目的としています。

例えば、分散型サービス拒否(DDoS)攻撃は、金融機関のネットワークやシステムに過負荷をかけ、サービスを停止させることで経済的混乱を引き起こします。

このような攻撃は、国家レベルでの安全保障にも影響を与える可能性があり、特に国際的な金融市場においては重大なリスクとなっています。

実際、近年、金融および銀行業界に対する攻撃の頻度と巧妙さが大幅に増加しています。

sentineloneは、さまざまな脅威アクターによる金融機関へのサイバー攻撃の現状を以下に示しています。

- 金融機関は、昨年報告されたデータ侵害件数に基づいて、影響を受けた業界の中で2番目に多いとされています。

- 特に影響を受けたのは、米国、アルゼンチン、ブラジル、中国の金融機関です。

- 2022年12月時点で、世界中の金融および保険機関は566件の侵害を経験し、2億5400万件以上の記録が漏洩しました。

- ランサムウェア攻撃は、金融サービス業界で2022年の55%から2023年には64%に増加しており、2021年に報告された34%のほぼ倍に達しています。暗号化が行われる前に停止された攻撃はわずか1割であり、81%の組織がデータ暗号化の被害を受けています。

- データ侵害にかかるコストは、金融セクターが他の業界に次いで2番目に高く、平均590万ドルに達しています。

これらの統計は、金融業界が高度なサイバー攻撃の標的となり続けている現状を浮き彫りにしており、特にランサムウェアやデータ侵害が主要な脅威として顕著であることを示しています。

また、2023年のレポートによれば、金融機関に対するサイバー攻撃は単なる金銭的被害に留まらず、国家間の緊張を引き起こす要因ともなり得ると指摘されています。

特に、地政学的な緊張が高まる中で、国家支援を受けたハッカー集団による攻撃が増加しており、これにより金融システム全体が脆弱性を抱えることになります。

3. 金融機関が取るべきセキュリティ対策

金融機関がサイバー攻撃やテロの脅威から身を守るためには、複数の層でセキュリティを強化する必要があります。

ここでは、具体的な事例を交えて、効果的なセキュリティ対策について詳しく説明します。

高度な暗号化技術の導入

金融機関がデータ保護のために導入している高度な暗号化技術は、サイバー攻撃のリスクを大幅に軽減するための重要な手段となっています。このセクションでは、具体的な暗号化技術の導入事例や、その効果について詳しく説明します。

TLS(Transport Layer Security)1.3の導入

ソーラウィンズ攻撃は、2021年に発生した大規模なサイバー攻撃であり、多くの企業や政府機関に深刻な影響を及ぼしました。

この攻撃では、暗号化されていない通信経路が悪用され、攻撃者が内部システムに侵入し、機密データにアクセスしました。

この事件以降、金融機関は通信の安全性を強化するために、TLS 1.3のような最新の暗号化プロトコルを導入しました。

TLS 1.3は、従来のプロトコルよりも迅速かつ安全であり、暗号化された接続をより早く確立することができ、通信経路における中間者攻撃(MITM攻撃)のリスクが大幅に減少し、機密情報の保護が強化されました。

また、TLS 1.3は、古い暗号化アルゴリズムを排除し、より安全なアルゴリズムを使用することで、セキュリティをさらに向上させています。

Advanced Encryption Standard(AES)256ビット暗号化の採用

データの保護には、Advanced Encryption Standard(AES)256ビット暗号化が広く採用されています。

AESは、現在最も信頼性の高い暗号化アルゴリズムの一つとされており、米国政府を含む多くの組織で標準として使用されています。

AES 256ビット暗号化は、鍵長が非常に長いため、ブルートフォース攻撃に対して非常に強力な防御を提供します。これにより、顧客情報や取引データが不正アクセスから保護されます。

実装と運用の現実

金融機関がこれらの高度な暗号化技術を実装する際には、いくつかの課題も存在します。

例えば、暗号化プロトコルのアップデートは、既存のシステムやネットワークインフラに影響を与える可能性があり、慎重な計画とテストが必要です。

また、暗号化されたデータは、復号化の際にパフォーマンスに影響を与えることがあるため、システム全体の効率性を維持するためのバランスが求められます。

さらに、暗号化技術の運用においては、鍵管理が重要な課題となります。暗号化鍵が適切に管理されない場合、データが安全でない状態になるリスクがあります。

これを防ぐために、金融機関は専用の鍵管理システム(KMS: Key Management System)を導入し、鍵の生成、配布、保管、廃棄までの全ライフサイクルを厳密に管理しています。

多要素認証(MFA)の実施

多要素認証(MFA)は、金融機関で不正アクセスを防ぐために不可欠なセキュリティ対策として広く導入されています。MFAは、従来のパスワード認証に加え、さらに1つ以上の認証要素を要求することで、アカウントへの不正アクセスを防ぎます。このセクションでは、MFAの詳細や具体的な導入例について詳しく解説します。

MFAの仕組みとその効果

多要素認証は、一般的に次の3種類の要素のうち2つ以上を組み合わせて認証を行います:

- 知識要素(知っているもの): パスワードやPINなど、ユーザーが知っている情報。

- 所有要素(持っているもの): スマートフォンやハードウェアトークンなど、ユーザーが持っている物理的なデバイス。

- 生体認証要素(身体的特徴): 指紋や顔認識など、ユーザーの生体的な特徴。

この多層的なアプローチにより、攻撃者が1つの認証要素を突破しても、他の要素をクリアすることが難しくなり、セキュリティが飛躍的に向上します。

金融機関での導入事例

JPモルガンは、多要素認証を導入する代表的な金融機関の一つです。

同社は、オンラインバンキングのセキュリティを強化するため、ユーザーがログイン時にパスワードに加え、スマートフォンに送信されるワンタイムパスコード(OTP)を入力するMFAを採用しました。

この方法により、攻撃者がパスワードを入手したとしても、スマートフォンを持っていない限りアカウントにアクセスできなくなります。

さらに、JPモルガンは、ハードウェアトークンやバイオメトリクスを含む複数のMFAオプションを提供しており、顧客のニーズに応じて選択できるようになっています。

これにより、フィッシング攻撃やクレデンシャルスタッフィング(盗まれた認証情報を使った攻撃)に対する防御力が強化されました。

MFAの導入における課題と解決策

MFAの導入には、ユーザーの利便性とセキュリティのバランスを取ることが課題となります。

例えば、多くの認証手段を導入すると、ユーザー体験が損なわれる可能性があります。しかし、金融機関は、シームレスなユーザー体験を提供しながら高いセキュリティを維持するために、次のような工夫を行っています:

• リスクベース認証:

ユーザーのログイン場所やデバイス、行動パターンを分析し、通常とは異なる行動が検出された場合のみ追加の認証を要求します。

これにより、通常の取引時には迅速かつ安全に認証が行える一方、異常な取引時には厳格な認証を実施することができます。

• ユーザー教育:

MFAの効果を最大化するためには、ユーザーにその重要性を理解してもらう必要があります。

多くの金融機関は、フィッシング攻撃への対応方法やMFAの設定方法に関する教育キャンペーンを実施し、顧客が自らセキュリティ意識を高めるよう支援しています。

AIと機械学習の活用

AI(人工知能)と機械学習は、金融機関において異常な取引や不正アクセスの検出をリアルタイムで行うために広く利用されています。

これらの技術は、膨大な量のデータを高速で処理し、通常のパターンから外れる行動や取引を自動的に検知する能力を持っています。

異常検知システムの導入

AIと機械学習を活用することで、金融機関は取引のリアルタイム監視を強化しています。

例えば、HSBCは高度なAIシステムを導入し、毎日数百万件の取引データを分析しています。

このシステムは、通常の取引パターンを学習し、それらから逸脱する不審な取引を即座に検知します。

例えば、大口の送金が通常の活動時間外に発生した場合や、顧客の通常の行動とは異なる地域からのアクセスがあった場合など、異常をすぐに察知します。

このような異常検知システムは、従来のルールベースのシステムよりも柔軟かつ精度が高いのが特徴です。

ルールベースのシステムでは予め設定された条件に従って取引が検査されますが、AIを用いることでより複雑なパターンや新たに発生した脅威にも対応できるようになります。

機械学習によるモデルの精緻化

機械学習は、これまでに収集されたデータを基にモデルを作成し、そのモデルを用いて将来の取引のリスクを予測します。

例えば、顧客の行動履歴や取引パターンに基づいて、正常な取引と不正取引を分類するモデルが作られます。

このモデルは、新たなデータが追加されるたびに自動的に更新され、時間とともに精度が向上していきます。

このようなアプローチにより、金融機関はゼロデイ攻撃や新たな詐欺手法に対しても迅速に対応できるようになります。

また、誤検出(いわゆる「false positive」)の率も低減され、顧客に不必要なアラートを発するリスクが減少します。

自動化とオペレーションの最適化

AIと機械学習は、異常検知だけでなく、金融機関のオペレーション全体を最適化する役割も果たしています。

例えば、トレーディングシステムや資産管理システムにAIを導入することで、取引の自動化が進み、より精度の高い投資判断が行えるようになります。

さらに、顧客サービスにおいてもAIチャットボットが活躍しており、顧客からの問い合わせに迅速かつ正確に対応することができます。

導入における課題と展望

AIと機械学習の導入には、いくつかの課題も存在します。

例えば、データのプライバシー保護や、アルゴリズムの透明性確保が課題となります。

AIが判断を下す際の根拠が明確でない場合、顧客や規制当局からの信頼を得ることが難しくなります。

そのため、金融機関はAIの決定プロセスを説明可能にする「Explainable AI(XAI)」の技術導入も進めています。

セキュリティ教育とトレーニング

サイバーセキュリティにおいて、人的リスクは非常に大きな課題となっています。

技術的な防御が強化される一方で、フィッシングやソーシャルエンジニアリングといった手法を用いる攻撃者は、依然として人間の脆弱性を狙っています。

そのため、金融機関では、社員に対する定期的なセキュリティ教育とトレーニングが不可欠となっています。

バンク・オブ・アメリカのフィッシング対策トレーニング

バンク・オブ・アメリカ(BoA)は、フィッシング攻撃に対する特別なトレーニングプログラムを実施しています。

このプログラムでは、全社員を対象に、フィッシングメールの特徴や見分け方を学ばせるだけでなく、実際にフィッシングメールを模したテストメールを送信し、実地訓練も行っています。

このアプローチにより、社員が実際の攻撃に対して即座に反応できるようにすることで、フィッシング攻撃の成功率が大幅に低下しました。

BoAのプログラムは、攻撃者がどのように心理的トリックを用いて情報を引き出そうとするかを理解させる内容も含まれており、単なる技術的な知識だけでなく、心理的な洞察も含んでいます。

また、このプログラムは、特定の役職や業務に応じたカスタマイズが可能で、リスクの高い部門にはより強化されたトレーニングが提供されます。

他の金融機関での取り組み

他の金融機関でも、BoA同様にセキュリティ教育を強化しています。

例えば、シティバンクは、年に複数回、全社員を対象にしたサイバーセキュリティセミナーを開催しており、最新の脅威や対応策について常に情報を更新しています。

さらに、JPモルガンでは、社員のサイバーセキュリティ意識を高めるために、定期的なオンラインコースやテストを実施しており、これによりセキュリティポリシーの遵守率が向上しています。

教育プログラムの構成要素

効果的なセキュリティ教育プログラムには、以下の要素が含まれます:

- シミュレーション演習: フィッシングメールやソーシャルエンジニアリングの試みを模倣したシナリオを作成し、社員に対応を学ばせます。これにより、実際の攻撃時に適切な行動をとることができるようになります。

- 継続的な学習: セキュリティリスクや技術は絶えず進化しています。したがって、トレーニングは一度きりではなく、継続的に行うことが重要です。これには、定期的な更新セッションや最新の脅威に関する情報共有が含まれます。

- 役職別のカスタマイズ: リスクが高い部門や業務には、より専門的で高度なトレーニングを提供します。これにより、リスクが集中するエリアでのセキュリティ対策が強化されます。

- エンゲージメントとフィードバック: 教育プログラムは社員の関心を引くものでなければなりません。そのため、インタラクティブな形式やゲーミフィケーションを取り入れ、さらにトレーニング後にフィードバックを収集してプログラムの改善に活用します。

サプライチェーンセキュリティの強化

サプライチェーン全体にわたるセキュリティ対策も不可欠です。

特に、取引先やパートナー企業が攻撃者の入り口となるリスクが高まっているため、金融機関は自社だけでなく、サプライチェーン全体のセキュリティを強化する必要があります。

そのため、金融機関は、取引先やパートナー企業のリスクを最小化するために、サプライチェーン全体でセキュリティ基準を設定し、定期的な監査を行っています。

例えば、SWIFT(国際銀行間通信協会)は、加盟銀行に対して、サプライチェーン全体でのサイバーセキュリティ対策を徹底するよう求めており、その結果、国際的な金融取引の安全性が向上しています。

サプライチェーンの脆弱性とリスク

サプライチェーンの脆弱性は、攻撃者にとって魅力的なターゲットです。

例えば、サードパーティのサービスプロバイダーやソフトウェアベンダーが攻撃者に侵入されると、その影響はチェーン全体に波及し、結果的に金融機関自体も深刻な被害を受ける可能性があります。

2020年に発生したソーラーウィンズ事件はその典型的な例で、ソーラーウィンズのシステムに侵入した攻撃者が、そのクライアントである多くの企業や政府機関に対してサイバー攻撃を仕掛けました 。

セキュリティ基準の設定と監査

金融機関は、サプライチェーン全体で共通のセキュリティ基準を設定し、それを遵守することを求めています。

これには、取引先やパートナー企業が適切なサイバーセキュリティ対策を講じていることを確認するための定期的な監査が含まれます。

SWIFT(国際銀行間通信協会)は、加盟銀行に対して、サプライチェーン全体でのサイバーセキュリティ対策の徹底を求めており、これにより国際的な金融取引の安全性が向上しています。

具体的には、SWIFTはサイバーセキュリティフレームワークを提供し、各金融機関がそれに基づいてセキュリティ対策を実施するよう指導しています。

リスクベースのアプローチ

サプライチェーンセキュリティを強化するためには、すべての取引先に対して一律の対策を求めるのではなく、リスクベースのアプローチが有効です。

つまり、リスクの高い取引先やサードパーティにはより厳格なセキュリティ対策を求め、定期的にリスク評価を実施することで、効果的なセキュリティ対策を講じることができます。

例えば、大手金融機関は、サードパーティ管理リスクの評価を定期的に実施し、リスクの高いサードパーティには追加的なセキュリティ監査を行っています。

サプライチェーン全体の協力とトレーニング

サプライチェーンセキュリティの強化には、取引先やパートナー企業との協力も不可欠です。

金融機関は、自社のセキュリティ基準を取引先と共有し、それに基づいたセキュリティ対策を促進することが求められます。

また、取引先の従業員に対しても、セキュリティ意識を高めるためのトレーニングを実施することが重要です。

このような取り組みにより、サプライチェーン全体のセキュリティレベルを向上させることができます 。

まとめ

金融業界におけるDX化は、サービスの効率性や利便性を飛躍的に向上させる一方で、サイバー攻撃やテロといった新たな脅威に直面しています。

このような脅威に対抗するためには、技術的な対策だけでなく、組織全体の意識改革や、サプライチェーン全体を含む包括的なセキュリティ戦略が不可欠です。

サイバー攻撃が高度化・巧妙化する中、金融機関は、最先端のテクノロジーと強固なセキュリティ文化を構築し、顧客と組織の安全を確保する責任を負っています。

未来を見据えたセキュリティ戦略を策定し、常に進化し続けることが、金融DX時代における成功の鍵となるでしょう。