サイバーセキュリティ対策の強化が急務となる中、企業の情報システムを守る専門組織として「SOC」と「CSIRT」が注目されています。これらはいずれも重要なセキュリティ機能を担いますが、その目的や役割は大きく異なります。本記事では、SOCとCSIRTの違いを徹底解説し、両者の連携がもたらす効果について詳しく解説します。

SOCとCSIRTの違い:一目でわかる比較表

急速に発展するデジタル環境では、サイバー攻撃からシステムやネットワークを守るために「SOC」と「CSIRT」という二つの専門組織が重要な役割を果たしています。両者の違いを理解することで、効果的なセキュリティ体制の構築が可能になります。

| 項目 | SOC(Security Operation Center) | CSIRT(Computer Security Incident Response Team) |

|---|---|---|

| 主な目的 | 脅威の監視・検知・初動対応 | インシデント発生後の対応・調査・復旧活動 |

| タイミング | インシデント発生前〜発生直後 | インシデント発生時〜発生後 |

| 活動範囲 | リアルタイム監視・ログ分析・アラート発報 | 戦略的対応・影響分析・復旧計画・再発防止 |

| 運用体制 | 24時間365日の常時監視体制 | インシデント発生時に起動される体制 |

| 組織構成 | セキュリティアナリストなど専門技術者 | セキュリティ責任者、法務、広報なども含む横断的チーム |

| 必要なスキル | ログ分析、セキュリティ監視、脅威検知 | インシデント対応、リスク分析、コミュニケーション能力 |

この比較表からわかるように、SOCはインシデントの「予防と早期発見」を目的とするのに対し、CSIRTは「インシデント発生時の対応と再発防止」を目的としています。両者は補完関係にあり、効果的なセキュリティ対策のためには両方の機能が必要とされています。

SOCとは?役割と主な活動内容

SOC(Security Operation Center)は、組織のシステムやネットワークを24時間365日体制で監視し、セキュリティインシデントの検知・分析を担当するセキュリティ部門です。「ソック」と読まれ、サイバー攻撃を未然に防ぐための「監視と初動対応の最前線」として機能します。

SOCの主な業務内容

- 24時間365日のリアルタイム監視

企業のIT環境全体を常時監視し、不審な活動やセキュリティ上の異常を検知します。 - セキュリティログの収集と分析

ファイアウォール、IDS/IPS、EDRなど様々なセキュリティ機器から収集したログを分析し、セキュリティ上の脅威を特定します。 - 不正アクセスやマルウェア感染などの兆候検知

高度な脅威検知技術を用いて、サイバー攻撃の兆候をいち早く発見します。 - アラートの発報と一次対応

脅威を検知した場合、適切なアラートを発報し、封じ込めや隔離などの初動対応を実施します。 - セキュリティレベルの強化や対策立案

検知した脅威や傾向を分析し、組織全体のセキュリティレベル向上のための対策を提案します。

SOCの活動フロー

SOCの基本的な活動フローは以下のようになります:

- セキュリティツール(EDRなど)が異常を検知

- SOCにアラートが通知される

- SOCで検知した異常の内容を分析(必要に応じユーザーに連絡)

- 影響範囲と重大度を特定

- 重要なインシデントであれば、CSIRTなど他組織へ報告・連携

- 脅威の隔離や初期対応を実施

CSIRTとは?インシデント対応の司令塔

CSIRT(Computer Security Incident Response Team)は、セキュリティインシデントが発生した場合に対応する専門チームです。「シーサート」と読まれ、インシデント発生後の「調査・分析・改善の司令塔」としての役割を持ちます。

CSIRTの主な業務内容

- インシデント対応の統括

セキュリティインシデントの全体対応を統括し、組織全体の対応方針を決定します。 - 原因調査と影響範囲の特定

インシデントの根本原因を調査し、影響を受けたシステムや情報の範囲を特定します。 - 関係部署・経営層・外部との連携

インシデント情報を社内外の関係者と共有し、適切な対応を調整します。法的対応や広報対応も含みます。 - 復旧計画の立案と実行

被害を受けたシステムの修復と正常運用への復旧計画を策定・実行します。 - 再発防止策の策定とポリシー改善

インシデントから得られた教訓をもとに、セキュリティポリシーや対策の改善を行います。

インシデント発生時のCSIRTの対応フロー

- インシデントの発見(SOCからの通知や内部報告)

- 初期評価と対応チームの編成

- 封じ込め(被害拡大の防止)

- 根本原因の調査と分析

- 影響範囲の特定と被害状況の把握

- 復旧活動の実施

- 関係者への報告(経営層、監督官庁、取引先など)

- 再発防止策の策定と実施

SOCとCSIRTの連携がもたらす効果

SOCとCSIRTは単独で機能するものではなく、相互に連携することでより効果的なセキュリティ体制を構築できます。両者の連携がもたらす主な効果は以下の通りです:

1. シームレスな対応プロセスの実現

SOCが検知した脅威をCSIRTにエスカレーションし、CSIRTが組織的な対応を行うという一連の流れにより、インシデント発生から復旧までのプロセスがシームレスになります。これにより、対応の遅延や漏れを防ぎ、被害を最小限に抑えることが可能になります。

2. 情報共有による分析精度の向上

SOCが収集したログやアラート情報をCSIRTと共有することで、より正確なインシデント分析と適切な対応策の立案が可能になります。また、CSIRTが得た知見をSOCにフィードバックすることで、監視ルールの最適化や検知精度の向上につながります。

3. 継続的な改善サイクルの確立

CSIRTによるインシデント分析と再発防止策の提案をSOCの運用に反映させることで、セキュリティ体制の継続的な改善が実現します。具体的には、SOCの監視ルールや運用フローの最適化、新たな脅威に対する検知能力の強化などが挙げられます。

4. 組織全体のセキュリティレベル向上

SOCとCSIRTの連携により、技術的な対策と組織的な対応の両面からセキュリティ体制を強化できます。これにより、サイバー攻撃に対するレジリエンス(回復力)が高まり、組織全体のセキュリティレベルが向上します。

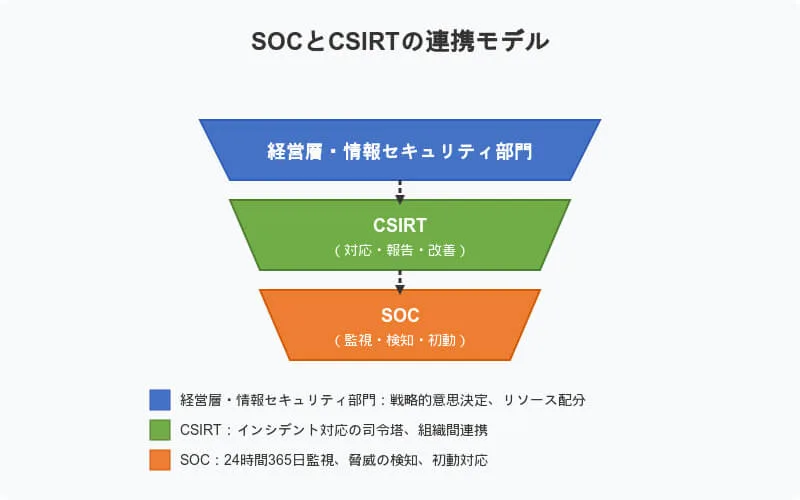

SOCとCSIRTの連携モデル

効果的なSOCとCSIRTの連携モデルは、以下のようなピラミッド型の構造で表現できます。

この構造では、SOCがセキュリティの最前線として機能し、検知した脅威をCSIRTにエスカレーションします。CSIRTはインシデント対応の司令塔として機能し、経営層や情報セキュリティ部門と連携しながら、組織全体のセキュリティ戦略に反映させます。

自社で構築すべき?外部委託すべき?運用モデルの選択

SOCとCSIRTの運用形態は、自社構築(内製)と外部委託(アウトソース)の大きく2つに分けられます。企業の規模やリソース、セキュリティに対する要件によって、最適な運用モデルは異なります。

内製化のメリットとデメリット

メリット

- 自社環境に特化したセキュリティ対策が可能

- 社内のセキュリティノウハウが蓄積される

- 機密情報を社外に出さずに対応できる

- 長期的にはコスト削減につながる可能性がある

デメリット

- 専門人材の確保・育成が困難

- 24時間365日の監視体制構築に多大なコストがかかる

- 最新の脅威情報や対策技術の習得に時間がかかる

- 初期投資(設備・ツール・人材)が大きい

外部委託のメリットとデメリット

メリット

- 専門知識と経験を持つベンダーのノウハウを活用できる

- 24時間365日の監視体制をすぐに構築できる

- 最新の脅威情報や対策技術をいち早く取り入れられる

- 初期投資を抑えられ、柔軟なリソース調整が可能

デメリット

- 自社環境に特化したカスタマイズが限定的

- 社内にセキュリティノウハウが蓄積されにくい

- 長期的には費用が高くなる可能性がある

- 機密情報を社外に提供する必要がある場合がある

ハイブリッド型の運用モデル

多くの企業では、SOCを外部委託し、CSIRTを社内に構築するハイブリッド型の運用モデルを採用しています。この方式では、専門性の高い監視業務は外部の専門企業に任せ、インシデント発生時の対応判断や社内調整は自社のCSIRTが担当します。

ハイブリッド型の主なメリットは以下の通りです。

- 専門的な監視サービスと自社の環境知識を組み合わせた効果的な対応が可能

- セキュリティ人材不足の状況でも高度な監視体制を維持できる

- 段階的にセキュリティ体制を強化していける

- 柔軟なコスト配分が可能

企業規模別:最適なセキュリティ体制の構築方法

企業の規模やリソースによって、最適なSOCとCSIRTの構築方法は異なります。ここでは、企業規模別の構築アプローチを紹介します。

大企業(従業員1,000名以上)の場合

大企業では、内部リソースを活用した本格的なSOCとCSIRTの構築が可能です。具体的なアプローチとしては

- 専任のセキュリティチームによるSOCとCSIRTの内製化

- 高度なSIEMツールやEDR/XDRの導入

- 24時間365日の監視体制の構築

- 部門横断的なCSIRTの設置(IT部門、法務、広報、人事など)

- 定期的なセキュリティ訓練や演習の実施

中堅企業(従業員100〜999名)の場合

中堅企業では、内部リソースと外部サービスを組み合わせたハイブリッド型の構築が効果的です。

- SOCの監視機能はMDRサービスなどの外部委託

- CSIRTは社内の兼任メンバーで構成

- クラウド型のセキュリティサービスの活用

- 段階的なセキュリティ強化計画の策定と実行

- 外部のセキュリティコンサルタントの活用

小規模企業(従業員100名未満)の場合

小規模企業では、限られたリソースを効率的に活用する必要があります。

- フルマネージド型のセキュリティサービスの活用

- セキュリティ責任者の指名とインシデント対応手順の整備

- クラウドベースのセキュリティツールの導入

- 外部のセキュリティ専門家との連携

- 従業員に対するセキュリティ意識向上の取り組み

よくある質問(FAQ)

Q1: SOCとCSIRTの両方が必要ですか?

A: 理想的には両方の機能が必要です。SOCはインシデントの予防と早期発見を担当し、CSIRTはインシデント発生時の対応と復旧を担当します。ただし、リソースが限られている場合は、最初に基本的なCSIRT機能を整備し、その後SOC機能を段階的に追加していくアプローチも考えられます。

Q2: SOCとCSIRTの違いを簡単に説明すると?

A: SOCはセキュリティ監視と脅威検知を担当する「防御の最前線」であり、CSIRTはインシデント発生時の対応と復旧を担当する「対応の司令塔」です。SOCは24時間365日の常時監視を行い、CSIRTはインシデント発生時に起動される体制となります。

Q3: MDRとSOCの違いは何ですか?

A: MDR(Managed Detection and Response)は、SOCやCSIRTの機能を外部委託するサービスモデルです。MDRサービスでは、脅威の検知から対応までを一貫して提供します。SOCは機能やチームを指す言葉であり、MDRはそのサービス提供形態を指します。

Q4: 小規模企業でもCSIRTは必要ですか?

A: 小規模企業でも基本的なインシデント対応の体制は必要です。フルスケールのCSIRTでなくても、インシデント発生時の対応手順や責任者を明確にしておくことで、被害を最小限に抑えることができます。また、外部のセキュリティサービスを活用することで、限られたリソースでも効果的な対応が可能です。

A: セキュリティ人材不足に対応するためには、以下のアプローチが有効です。外部のマネージドセキュリティサービス(MSS/MDR)の活用

Q5: セキュリティ人材不足の中、どうやってSOCやCSIRTを構築すべきですか?

1.既存IT人材のセキュリティスキル向上のための教育・訓練

2.自動化ツールやAIを活用したセキュリティ運用の効率化

3.段階的なセキュリティ体制の構築と拡充

4.外部のセキュリティコンサルタントとの連携

まとめ:効果的なセキュリティ体制の構築に向けて

SOCとCSIRTは、サイバー攻撃に対抗するための重要なセキュリティ組織です。両者の役割と違いを理解することで、より効果的なセキュリティ体制を構築することができます。

SOCは「監視と検知の最前線」として24時間365日のリアルタイム監視を担当し、CSIRTは「インシデント対応の司令塔」として組織的な対応と復旧を担当します。両者が連携することで、インシデントの予防から対応、復旧、再発防止までの一貫したセキュリティ体制が実現します。

企業の規模やリソースに応じて、内製化、外部委託、またはハイブリッド型など、最適な運用モデルを選択することが重要です。また、単にツールや組織を導入するだけでなく、継続的な改善と従業員のセキュリティ意識向上も欠かせません。

高度化・巧妙化するサイバー攻撃に効果的に対抗するためには、SOCとCSIRTの機能を適切に整備し、連携させることが不可欠です。自社のセキュリティ体制を今一度見直し、SOCとCSIRTの役割と重要性を理解した上で、効果的なセキュリティ体制の構築を目指しましょう。